Malware Android Baru Menggunakan WhatsApp Untuk Penyebaran, Bentuk baru malware Android mulai menyebar dengan sendirinya dengan membuat balasan otomatis di WhatsApp. Check Point Research baru-baru ini menemukan malware dalam aplikasi palsu di Google Play.

Sekarang, setiap pengguna yang telah mengunduh aplikasi jahat dan diberikan izin yang diperlukan, malware dapat menggunakan pesan balasan otomatis di WhatsApp untuk mengirim muatan jahat kepada pengguna melalui server perintah-dan-kontrol (C&C). Strategi eklektik ini dapat membantu penyerang melakukan serangan phishing, mencuri kredensial dan data WhatsApp, serta informasi palsu, di antara aktivitas terlarang lainnya.

searchwarp Aplikasi palsu di Google Play disebut “FlixOnline”, layanan palsu yang mengklaim mengizinkan pengguna memanfaatkan layanan streaming Netflix dari mana saja di dunia. Namun, alih-alih menyediakan akses ke Netflix, aplikasi sebenarnya berinteraksi dengan akun WhatsApp pengguna untuk mengirim balasan otomatis palsu tersebut. Bahkan, pelaku ancaman bahkan dapat memeras pengguna dengan mengancam akan menjual percakapan dan data WhatsApp pribadi mereka ke semua kontak pengguna.

Setelah pengguna mendownload dan menginstal aplikasi dari Play Store, malware memulai layanan yang meminta izin “Overlay”, “Battery Optimization Ignore”, dan “Notification”. Izin seperti Overlay memungkinkan penyerang membuka jendela baru di atas aplikasi yang ada untuk tujuan membuat portal login palsu untuk mencuri kredensial pengguna.

Batter Optimization Ignore memungkinkan penyerang untuk tetap menjalankan malware bahkan setelah ponsel tidak digunakan untuk menghemat daya baterai. Terakhir, izin Pemberitahuan memungkinkan penyerang melihat semua pemberitahuan terkait pesan yang dikirim ke perangkat pengguna, termasuk kemampuan untuk menutup atau membalas pesan tersebut.

Setelah izin tersebut diperoleh, malware menyembunyikan ikonnya sehingga perangkat lunak tidak dapat dihapus dengan mudah. Aplikasi menyembunyikan dirinya sendiri menggunakan pembaruan dari server C&C yang secara rutin mengubah konfigurasi malware. Cara mengubah konfigurasi ini mungkin terjadi melibatkan server C&C yang melakukan pembaruan aplikasi setelah perangkat menjalankan malware. Secara khusus, server menggunakan callback OnNotificationPosted untuk memperbarui malware secara otomatis.

Baca Juga : Teknologi Disruptif Canggih Quantum Internet

Faktanya, segera setelah malware mendeteksi pemberitahuan pesan baru, aplikasi jahat menyembunyikan pemberitahuan dari pengguna sehingga hanya malware yang dapat melihat pesan tersebut. Selanjutnya, malware memulai panggilan balik untuk mengirim balasan otomatis palsu kepada pengguna.

Sejak Check Point Research memberi tahu Google tentang aplikasi berbahaya ini, Google telah menghapus aplikasi jahat tersebut dari Play Store. Sebelum dihapus, aplikasi ini diunduh kira-kira 500 kali.

Malware Android Baru Yang Canggih Menyamar Sebagai Pembaruan Sistem

Dalam beberapa minggu terakhir, peneliti Zimperium zLabs mengungkapkan konfigurasi cloud tidak aman yang mengekspos data pengguna di ribuan aplikasi Android dan iOS yang sah. Sekarang, zLabs menasihati pengguna Android tentang aplikasi Android baru yang cerdas dan berbahaya.

Malware terbaru ini berbentuk aplikasi System Update untuk mencuri data, gambar, pesan dan merebut kendali atas seluruh ponsel Android. Setelah mengambil alih kendali, penyerang dapat merekam audio dan panggilan telepon, melihat riwayat browser, mengambil foto dan mengakses pesan WhatsApp, di antara aktivitas lainnya.

Peneliti zLabs mengungkap dugaan aplikasi Pembaruan Sistem ini setelah mendeteksi aplikasi yang ditandai oleh mesin malware z9 yang menjalankan zIPS pada deteksi perangkat. Investigasi menunjukkan aktivitas ini untuk melacak kampanye spyware canggih dengan kemampuan yang rumit. Peneliti menyegel kesepakatan setelah mengonfirmasi dengan Google bahwa aplikasi semacam itu tidak pernah ada atau direncanakan untuk dirilis di Google Play.

Baca Juga : Cara Membuat Web Stories di Website WordPress 2021

Dengan daftar ekstensif kemampuan kompromi, malware ini dapat mencuri pesan dari sistem instant messenger dan file database mereka menggunakan root, memeriksa bookmark dan pencarian browser default, memeriksa bookmark dan riwayat pencarian dari Google Chrome, Mozilla Firefox dan browser Internet Samsung, mencari file dengan ekstensi khusus .doc, .docx, .pdf, .xls dan .xlsx; memeriksa data clipboard dan konten pemberitahuan, mengambil foto berkala melalui kamera depan atau belakang, melihat aplikasi yang diinstal, mencuri gambar dan video, memantau melalui GPS, mencuri kontak telepon dan pesan SMS serta log panggilan dan informasi perangkat exfiltrate seperti nama perangkat dan penyimpanan data. Selain itu, malware bahkan dapat menyembunyikan dirinya sendiri dengan menyembunyikan ikonnya dari menu perangkat.

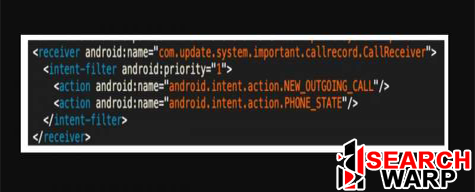

Malware ini bekerja dengan menjalankan Firebase Command and Control (C&C) setelah penginstalan dari toko aplikasi pihak ketiga non-Google, yang tercantum di bawah nama “update” dan “refreshAllData”. Untuk meningkatkan rasa legitimasinya, aplikasi berisi informasi fitur seperti keberadaan WhatsApp, persentase baterai, statistik penyimpanan, jenis koneksi Internet dan token layanan perpesanan Firebase. Setelah pengguna memilih untuk “memperbarui” informasi yang ada, aplikasi menyusup ke perangkat yang terpengaruh. Setelah diseminasi, C&C menerima semua data yang relevan, termasuk token Firebase yang baru dibuat.

Saat komunikasi Firebase membuat perintah yang diperlukan, server C&C khusus menggunakan permintaan POST untuk mengumpulkan data yang dicuri. Tindakan penting yang memicu eksfiltrasi oleh aplikasi termasuk menambahkan kontak baru, menginstal aplikasi baru melalui contentObserver Android atau menerima SMS baru.

Mencetak Kemenangan Maksimal di Platform Slot Online

Mencetak Kemenangan Maksimal di Platform Slot Online  Rahasia Link Slot Gacor Terbaru: Cara Mudah Menang Bermain Slot Online

Rahasia Link Slot Gacor Terbaru: Cara Mudah Menang Bermain Slot Online  Bagaimana Menemukan Informasi Secara Online

Bagaimana Menemukan Informasi Secara Online  Mencari Informasi di Internet itu Mudah, Mengejar Pemahaman Itu Sulit

Mencari Informasi di Internet itu Mudah, Mengejar Pemahaman Itu Sulit